Un hacker con intención de ingresar a un sistema protegido no se queda intentando multitud de contraseñas en la pantalla de acceso hasta que encuentra la correcta. Un profesional mal intencionado posee un procedimiento mucho más rápido: extrae los archivos que almacenan las contraseñas dentro de sistemas vulnerables. Claro, estos documentos se encuentran encriptados, pero todo lo que un hacker necesita después de apoderarse de uno, es un software para desencriptar el código y tiempo.

informatica

Increíbles habitaciones gamers

El poder de procesamiento, la velocidad de los gráficos y los juegos con motores gráficos de última generación no lo son todo para un verdadero gamer. Que caso tendría poseer 6 monitores sincronizados, tarjetas gráficas de avanzada y CPUs que parecieran sacados de alguna novela de Dan Brown, sino se cuenta con el lugar ideal para instalarlos… y presumirles.

A continuación te presentamos una compilación de imágenes de increíbles habitaciones gamers, instalaciones, equipo y accesorios con las que todos los que nos dedicamos a este mundo algún día soñamos.

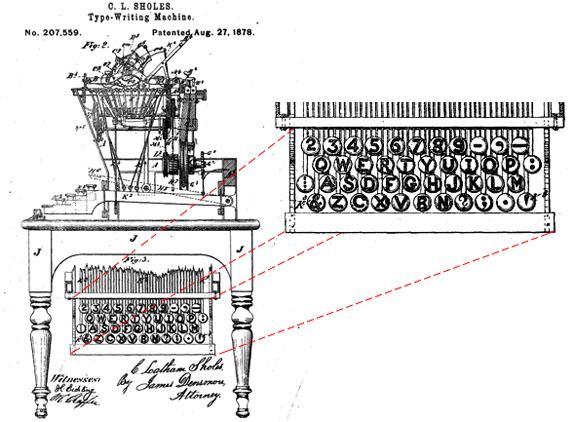

La curiosa historia del teclado QWERTY

Es probable que apenas y mires el teclado mientras escribes, ya que te has acostumbrado a localización de las teclas. Sin embargo, lo que probablemente nunca te has preguntado es: ¿cuál es el motivo de esta disposición? ¿No sería más fácil dejar las letras en orden alfabético, por ejemplo?

En un texto reciente, Jimmy Stamp, colaborador de Smithsonian, habló acerca de las teorías detrás del modelo de teclado más utilizados en Occidente – QWERTY (nombrado a partir de las primeras 6 letras del teclado).

Kaspersky desarrolla nuevo Sistema Operativo

¿Kaspersky está desarrollando su propio sistema operativo? Finalmente Kaspersky Lab confirma los rumores y termina con la especulación.

Anuncian el desarrollo de un S.O altamente personalizado, desarrollado para resolver una tarea específica: «Estamos trabajando en los métodos de escribir software que por diseño no pueda llevar a cabo ninguna actividad no declarada, o de fondo. Esto es lo importante: la imposibilidad de ejecutar código de terceros o de irrumpir en un sistema o correr aplicaciones no autorizadas en nuestro OS; y esto es algo que se puede probar y evaluar.»

El log de la creación segun Mathgeek.

Antes de que todo existiera Dios llego a un lugar solitario y se encontro con una terminal abierta. A continuación te presentamos el LOG de aquellos comandos escritos en los inicios de nuestra existencia.

Gary Kildall vs Bill Gates.

El hombre que podría haber convertido a Bill Gates en un completo desconocido. A casi nadie le dice ya nada el nombre de Gary Kildall. Es normal. La historia es así con quienes pierden: inmisericorde y olvidadiza. Y, sin embargo, Gary fue un tipo brillante que tuvo en sus manos la mejor oportunidad que probablemente nadie haya tenido para convertir a Bill Gates en un absoluto desconocido.